| Ataque à Vodafone: Hackers seguem modelo de 7 passos. É “pouco exequível” que tenham tomado controlo dos equipamentos dos clientes

18-02-2022 - Simone Silva

O ataque informático à Vodafone Portugal deixou milhares de clientes sem acesso aos serviços de comunicação e afetou várias infraestruturas. Dada a dimensão do problema, a Multinews procurou saber, junto de especialistas no assunto, o que esteve em causa efetivamente e quais as consequências/precauções deste tipo de ataques para os utilizadores.

Assim, a Associação Portuguesa para a Promoção da Segurança da Informação (AP2SI), começa por explicar que “o crime informático pode ocorrer por uma variedade de situações desde a mais simples – um crime de oportunidade, até ao mais específico como sendo um ataque direcionado”.

Concretamente no que diz respeito à Vodafone, “atualmente, não existe informação fiável e pública que nos permita identificar exatamente (ou até especular sobre) as motivações na origem desta situação. Entendemos que qualquer informação avançada sobre os objetivos a atingir pelos atacantes será apenas especulação”, aponta.

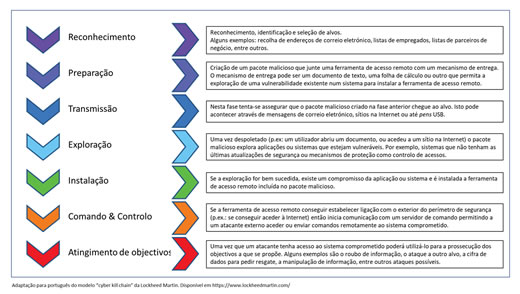

Ataque realizado em sete passos

Quanto à forma como os hackers realizaram um ataque deste tipo, a AP2SI adianta que o crime pode ser entendido com base no modelo “cyber kill chain”, um termo alargado “à segurança informática, que explica as várias fases possíveis de um ataque a um sistema”.

“As organizações podem utilizar este modelo no sentido de perceber qual a sua exposição ao risco dependendo da fase do ataque, sendo que quanto mais cedo este for detetado e mitigado, menos consequências trará”, refere, adiantado que “a forma como estas fases são implementadas dependerá do atacante, das ferramentas que tiver disponíveis e do seu conhecimento”.

A associação sublinha ainda que “é pouco exequível” que os hackers por trás do ataque à Vodafone tenham conseguido tomar o controlo da smart tv e router dos clientes e espiá-los com a câmara e o microfone, referindo que para isso acontecer “tem que pré-existir uma condição que o permita fazer, uma vulnerabilidade”.

“Para que um ator malicioso consiga obter o controlo de um equipamento numa casa através da rede de um operador, teria que conseguir executar várias cadeias de ataque interligadas de modo a que consiga ter num determinado momento acesso do seu computador a outro dispositivo”, explica.

Segundo a AP2SI, é de notar “que todos os equipamentos diferentes nestas cadeias teriam que ter vulnerabilidades passiveis de serem exploradas e que, de alguma forma, teria que ser mantida a comunicação do ator malicioso com todos os equipamentos envolvidos”.

“Tendo em conta os recursos – humanos e tecnológicos – de segurança num operador, a imensa variedade de dispositivos para o consumidor existentes no mercado, e o facto de terem que existir vulnerabilidades passíveis de serem exploradas, entendemos que a complexidade envolvida num ataque como este é extremamente elevada o que o torna pouco exequível”, resume.

Que precauções devem as empresas e indivíduos ter?

Assim, os utilizadores que sofrem este tipo de ataque ou querem evitar sofrer devem “manter os seus dispositivos sempre atualizados de forma a reduzir o número de vulnerabilidades que possam ser exploradas. Isto também é verdade para as aplicações que se encontram instaladas nesses dispositivos”, refere a empresa.

E havia forma de a empresa evitar o incidente? “Qualquer organização ou indivíduo que tenha uma presença digital ou um equipamento ligado à Internet pode ser alvo de um ataque informático”, explica o organismo. “Entendemos que, em qualquer organização é importante ter o conhecimento da exposição aos riscos e manter um grau de proteção adequado ao seu negócio”, aponta.

“Uma boa prática de identificação e gestão de riscos bem como a existência de recursos apropriados para mitigar estes riscos é, de uma forma geral, o modo como se pode evitar este tipo de incidentes”, sublinha. “No entanto, é também necessário lembrar que não é possível atingir 100% de segurança, seja qual for o indivíduo, organização ou os recursos afetados, acrescenta.

A AP2SI adianta ainda que “embora uma falha humana ou uma vulnerabilidade técnica ainda não descoberta, possam permitir a um atacante conseguir executar alguma das fases do ataque, também é um facto que, quanto mais informados e preparados estivermos menores são as possibilidades de sermos vítimas”, conclui.

Fonte: MultiNews

Voltar |